Das liegt an einem Wandel der Nutzer, wie Niklas Poll erklärt: „Wir sehen einen Trend, den wir C2B-Shifting nennen. Endkunden und Nutzer, wie auch Errichter, fordern Funktionen für die professionellen Systeme ein, die sie aus ihrem Privatleben kennen. Ein klassisches Beispiel ist die Smartphone-Nutzung. Das zwingt auch Hersteller von Videomanagementsystemen, ihre Oberflächen und Funktionen anzupassen. Der Anwender erzeugt diesen Druck auch, weil die Sicherheitsanwendung nicht mehr autark ist, wie es früher einmal der Fall war. Das betrifft natürlich den Sicherheitsaspekt, nämlich in Form des externen Zugriffs. Damit muss man umgehen und entsprechende Funktionen des sicheren externen Zugriffs wie VPN anbieten.“

Kester Brands sieht es kritisch: „Durch die Einbindung von Smartphones in Sicherheitsanwendungen wird uns eine Datenoffenheit aufgezwungen, die wir letztendlich nicht gutheißen können, weil wir die Sicherheit nur noch mit hohem Aufwand gewährleisten können.“

Jedoch lässt es sich kaum verhindern, wie Torsten Anstädt weiß: „Apps und Smartphones erzeugen einen großen Druck im Markt. Ich habe schon Events erlebt, wo ein Hersteller von Errichtern und Endkunden regelrecht genötigt wurde, Apps zur Verfügung zu stellen. Von Sicherheitsrisiken wollte aber niemand etwas hören. Hier muss zukünftig sensibler umgegangen werden.“

Doch ganz ohne Einfluss sind die Hersteller hier ebenfalls nicht, wie Nick D‘hoedt anmerkt: „Fast jeder Hersteller bietet heute Apps an, weil sie vom Kunden gefordert werden, aber das ist nicht unbedingt ein Problem. Wir müssen unterscheiden zwischen einer App und einem Web-Client, der – anders als die App – auch genutzt werden kann, um in das System einzugreifen und es zu konfigurieren. Man kann eine App auch durchaus so gestalten, dass man damit zwar ein Bild sehen kann aber nichts am System grundlegend verändern kann.“

Auch hier kommt es also, wie bei den meisten Aspekten, auf das konkrete Einsatzszenario an, für das letzten Endes doch die IT-Administratoren im Unternehmen verantwortlich sind. Herstellern und Errichtern kommt eher die Aufgabe zu, ihre Systeme selbst sicher zu machen und für die ganzheitliche Betrachtung des Sicherheitskonzepts zu sensibilisieren. Denn, so wurde es in der Debatte treffend herausgearbeitet, auf das Bewusstsein für Sicherheit und das konsequente Verfolgen von Schutzzielen kommt es an. Ist dies nicht gegeben, wird die leistungsfähigste technische Umsetzung wirkungslos bleiben.

| vorige Seite | 1 - 2 - 3 |

Passend zu diesem Artikel

An Eingängen von Kindergärten werden oft Lösungen eingesetzt, die nicht durch Normen gedeckt sind. Dies birgt erhebliche Haftungsrisiken. Warum ist das so?

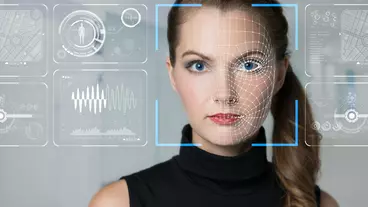

Wie sieht die Videoüberwachung der Zukunft aus? Welche Trends werden die nächsten Jahre prägen?

Sicherheitsmitarbeiter schützen Weihnachtsmärkte in Deutschland zuverlässig zu jeder Zeit.