Grundlagen der Hacker-Abwehr

Die Bedrohungsszenarien für unternehmenskritische Daten haben in Zeiten des zunehmenden mobilen Arbeitens und der verstärkten Social-Media-Nutzung drastisch zugenommen. Umso wichtiger ist deshalb, dass Unternehmen die wichtigsten Maßnahmen zur Abwehr von Hackern kennen.

Datendiebstahl ist kein Einzelfall mehr. Das zeigt auch ein Ergebnis der Untersuchung "Security Pros and Cons" von Websense. Von den 1.000 zur IT-Sicherheit befragten Unternehmen gaben 37 Prozent an, dass sie schon einmal Opfer eines Datendiebstahls wurden. Um hier adäquate Sicherheitsmaßnahmen treffen zu können, sollte man zunächst einmal auch die Vorgehensweise der Hacker kennen. Websense nennt dazu die fünf wichtigsten "Hacker-Trends":

1. Hacker haben unterschiedliche Angriffsziele. Dabei ist zu berücksichtigen, dass es verschiedene Typen von Hackern gibt: zum Beispiel die "Scriptkiddies", denen es nur um die reine Action geht, oder die "Hacktivisten", bei denen soziale, politische, religiöse oder weltanschauliche Motive im Vordergrund stehen. Als Unternehmen sollte man sich insbesondere mit der Gruppe der organisierten Cyberkriminellen beschäftigen, die gezielte, gut getarnte Angriffe durchführen. Spionage und Sabotage stehen bei ihnen im Vordergrund.

2. Hacker-Angriffe richten sich in Zeiten der Consumerization der IT zunehmend auf Smartphones, Tablet-PCs und Notebooks. Sie werden teilweise zur Übermittlung von Daten ohne Nutzung von Verschlüsselungstechnologien genutzt.

3. Öffentliche WLAN-Hotspots sind ein beliebtes Einfallstor für Hacker, denn vielfach finden sich hier schlecht abgesicherte WLAN-Netzwerke, die ein problemloses Abhören des Datenverkehrs ermöglichen.

4. Das Internet bleibt der zentrale Angriffspunkt für jedes Unternehmen. Da Social-Media-Portale, mobile Kommunikation und Cloud-Techniken immer mehr genutzt werden, konzentrieren sich auch die Hacker zunehmend auf diese Bereiche.

5. Hacker nutzen verstärkt hochentwickelte Malware-Kits, die heute für weniger als 20 Euro zur Verfügung stehen. Mit den neuen Malware-Baukästen können Sicherheitslücken heute noch schneller als in der Vergangenheit ausgenutzt werden.

Ausgehend von dieser Hacker-Vorgehensweise sollte man laut Websense seine eigenen Security-Policies definieren und entsprechende Sicherheitsmaßnahmen implementieren. Die beste Sicherheitssoftware ist dabei allerdings nutzlos, wenn Unternehmen keine grundlegenden Vorkehrungen treffen. Unverzichtbare Aspekte dabei sind:

- Identifizierung der unternehmenskritischen Datenbestände: Dazu gehören Kreditkarten ebenso wie Kundendaten. Hacker stehlen auch gerne geistiges Eigentum wie Verkaufsprognosen oder Marketingpläne.

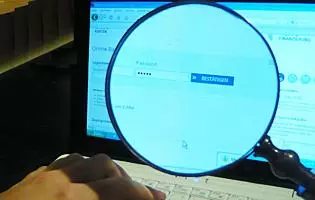

- Passwort-Policies definieren und umsetzen: Eine strikte Passwort-Policy ist immer noch eine Grundvoraussetzung zum Schutz vor Hackern. Das betrifft Administratoren-Passwörter ebenso wie diejenigen der einzelnen Mitarbeiter.

- Arbeitsplatz absichern: Oft werden gerade die banalsten Sicherheitsgefahren in Büros unterschätzt. Wenn beispielsweise ein Besucher ganz leicht Zugriff auf einen Rechner und zum Netzwerk bekommt, kann er ohne Probleme Daten auf einen USB-Stick herunterladen. Dafür braucht er keine spezielle Software oder Sicherheitslücke.

- Upgrades und Patches einspielen: Software sollte regelmäßig auf den neuesten Stand gebracht werden. Das sollte auch ein essentieller Teil der Sicherheitsstrategie sein. Eine Sicherheitslücke, die über einen längeren Zeitraum besteht, ist das beste Einfallstor für Hacker.

- Integration mobiler Geräte: Im Hinblick auf schlecht abgesicherte öffentliche WLANs und die dortige geschäftliche Nutzung von Tablet-PCs oder Smartphones müssen Unternehmen auf jeden Fall auch eine Data-Loss-Prevention-Lösung nutzen, die mobile Geräte integriert.

- Ausgehenden Datenverkehr überwachen: Eine Sicherheitssoftware, die nur Gefahren aus dem Web abblockt, ist inzwischen nicht mehr zeitgemäß. Es ist mindestens genau so wichtig, den Datenfluss nach außen zu überwachen. Eine gute Sicherheitslösung muss die Weitergabe von vertraulichen Daten nach außen verhindern und den Internetzugang bei Gefahr trennen. Neben E-Mail und Instant Messaging betrifft dies auch den Export einzelner Files mit unternehmenskritischen Daten. Dazu ist Software zu installieren, die kontrolliert, wer, was, wohin und wie verschickt.

Insgesamt ist ein effizienter Schutz vor Hacker-Angriffen nur gegeben, wenn man weiß, wo sich die vertraulichen Daten befinden und wann beziehungsweise von wem sie übertragen werden. Wie die angeführte Websense-Studie belegt, entscheiden sich deshalb auch immer mehr Unternehmen für die Implementierung einer Lösung im Bereich Data Loss Prevention (DLP), die einen zuverlässigen Schutz vor Malware bietet und den Abfluss vertraulicher Unternehmensdaten verhindert.

Passend zu diesem Artikel

Toshiba stellt die wichtigsten Trends im HDD-Bereich für das Jahr 2024 vor. Was hält die Zukunft für Festplatten bereit?

In der Baubranche liegt der Fokus meist eher nicht auf der IT-Sicherheit. Das erkennen auch Hacker. Immer mehr Unternehmen werden Opfer von Cyberangriffen. Welche Maßnahmen können Betriebe ergreifen?

Experten warnen vor Zwischenfällen mit Drohnen während der Euro 2024 und plädieren für entsprechende rechtliche Regeln und technische Abwehrlösungen.